Ricercatori di Padova scoprono una falla nell’App Immuni e propongono una soluzione

E' stato dimostrato come le applicazioni di tracciamento sono vulnerabili agli attacchi definiti “relay”.

L’applicazione risulta essere vulnerabile.

La ricerca

Le persone potrebbero essere diagnosticate in modo fuorviante come positive alla SARS-CoV-2. A scoprirlo è stato il gruppo di ricerca dell’Università di Padova “Security and Privacy Research Group” (noto anche come Spritz), coordinato dal docente Mauro Conti assieme ai collaboratori Marco Casagrande ed Eleonora Losiouk. Il gruppo di ricerca ha elaborato un documento che dimostra come le applicazioni di tracciamento dei popolari (ad esempio, quelle promosse dal Governo italiano, francese e svizzero) sono vulnerabili agli attacchi definiti “relay”.

Attraverso questi attacchi, le persone potrebbero essere diagnosticate in modo fuorviante come positive alla SARS-CoV-2, quindi forzate alla quarantena e alla fine portando a un guasto del sistema sanitario. Casagrande e Losiouk hanno spiegato:

“Per affrontare questa vulnerabilità, proponiamo una soluzione nuova e leggera che previene gli attacchi di inoltro, fornendo le stesse funzionalità di tutela della privacy degli approcci attuali. Per valutare la fattibilità sia dell'attacco a staffetta che del nostro nuovo meccanismo di difesa, abbiamo sviluppato una prova di concetto contro l'app italiana di tracciamento dei contatti (cioè Immuni). Il design della nostra difesa consente di integrarla in qualsiasi app di tracciamento dei contatti”.

Lo studio

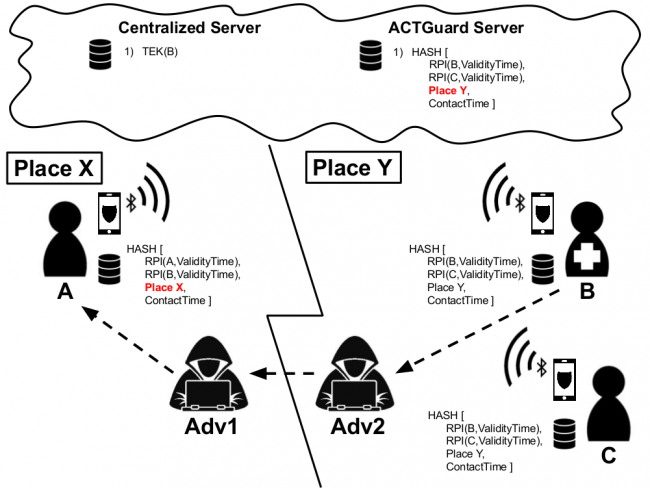

Lo scenario di attacco “relay” analizzato dal gruppo coinvolge due utenti onesti dell'app Immuni (A e B) e due malintenzionati (Adv1 e Adv2). B è un individuo situato nel Luogo Y e ha un alto rischio di essere diagnosticato positivo a SARS-CoV-2 (ad esempio, un paziente in ospedale). Adv2 si avvicina a B, acquisisce il segnale dell'app Immuni e lo trasmette ad Adv1. Adv1 si avvicina ad A, la vittima, e trasmette il segnale proveniente da B. Se B viene trovato positivo a SARS-CoV-2 e carica i suoi identificativi sul server Immuni, A riceverà un avviso di notifica di esposizione errata, poiché A non ha mai incontrato B .

Casagrande e Losiouk hanno spiegato:

“Abbiamo valutato la nostra soluzione (ovvero ImmuniGuard) nello stesso scenario di attacco relay coinvolgendo due utenti onesti (A e B), entrambi dotati di app Immuni e ImmuniGuard. Per ogni contatto, ImmuniGuard calcola l'hash dei dati di contatto (cioè, gli identificativi dei due individui, la posizione GPS e il timestamp). Quindi, ImmuniGuard archivia l'hash in un database locale. Quando B viene trovato positivo a SARS-CoV-2, condivide i suoi hash memorizzati con il server ImmuniGuard. Poiché A e B non si incontrano mai, l'ImmuniGuard di A non troverà corrispondenze con gli hash caricati da B. Al contrario, Immuni emetterà comunque un avviso di notifica di esposizione. Questo disallineamento tra Immuni e ImmuniGuard riflette l'attacco a staffetta intrapreso”.